Mise en conformité ISO 27002:2013 pour PME

Pourquoi mettre œuvre la conformité ISO 27002 ?

La conformité à la norme ISO27002 apporte à une PME la garantie d’un respect des lignes directrices en matière de normes organisationnelles relatives à la sécurité de l’information et l’adoption de bonnes pratiques de management de la sécurité de l’information. La norme ISO 27002 couvre la sélection, la mise en œuvre et la gestion des mesures de sécurité prenant en compte les environnements de risques de sécurité de l’information de l’entreprise. Cette conformité offre l’assurance d’une sécurité de l’information maîtrisée par une mise en œuvre de mesures adaptées.

L’ISO 27002 est une boîte à outil pour la gestion de la sécurité de l’information. Elle est élaborée à l’intention des entreprises qui souhaitent :

- élaborer leurs propres lignes directrices de management de la sécurité de l’information et leur PMSSI;

- sélectionner les mesures adaptées dans le cadre de processus de mise en œuvre d’un SMSI selon l’ISO/CEI 27001

- prendre l’ascendant sur leurs concurrents dans le cadre d’appels d’offre présentant de fortes exigences en matière de sécurité;

- mettre en œuvre des mesures de sécurité largement reconnues;

Des mesures de sécurité appropriées dans les domaines clés.

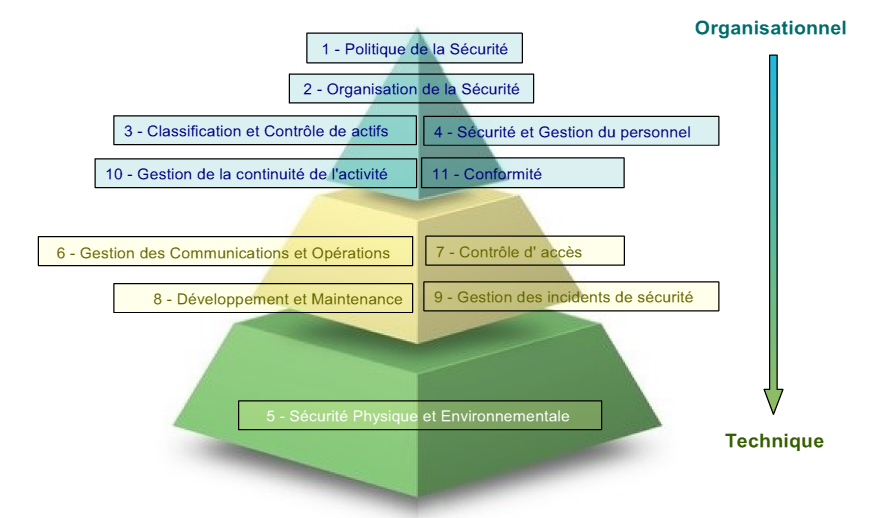

La conformité ISO 27002 offre l’assurance d’une sécurité de l’information maitrisée grâce à la mise en œuvre de mesures adaptées, qui regroupent des règles, des processus, des procédures, des structures organisationnelles et des fonctions matérielles et logicielles. Ces mesures doivent être spécifiées, mises en œuvre, suivies, réexaminées et améliorées aussi souvent que nécessaire, de manière à atteindre les objectifs spécifiques en matière de sécurité et d’activité de l’entreprise.

Les mesures sélectionnées dans le cadre d’une conformité ISO 27002 dépendent des choix prises par l’organisation notamment de ses critères d’acceptation du risque, de ses options de traitement du risque et de son approche de la gestion générale du risque. URÆUS accompagne ses clients dans leur démarche de mise en conformité ISO 27002 et les assiste dans leur choix de mesures pour une sécurité optimale de vos données.

-

Politiques de sécurité

Les politiques de sécurité de l’information apportent une orientation et un soutien de la part de la direction, conformément aux exigences métier et aux lois et règlements en vigueur. Il s’agit de définir les orientations de la direction en matière de sécurité de l’information.

-

Organisation de la sécurité

L’organisation de la sécurité de l’information permet d’établir un cadre de gestion pour engager et vérifier la mise en œuvre et le fonctionnement de la sécurité de l’information au sein de l’organisation. Elle permet également d’assurer la sécurité les activités nomades hors du périmètre physique de l’organisation telles le télétravail et l’utilisation d’appareils mobiles.

-

La sécurité des ressources humaines

La sécurité des ressources humaines consiste à s’assurer que les collaborateurs comprennent leurs responsabilités en matière de sécurité de l’information, qu’ils en sont conscients et qu’ils les assument. Les intérêts de l’organisation demeurent protégés dans le cadre du processus de modification, de rupture ou de terme d’un contrat de travail.

-

Gestion des actifs

La gestion des actifs informationnels est primordiale. L’organisation doit identifier ses actifs et définir les responsabilités afin de s’assurer qu’ils bénéficient d’un niveau de protection adéquat conforme à son importance pour l’activité. La divulgation, la modification, la destruction non autorisée d’information stockée sur tout support doivent être empêchées.

-

Contrôle d'accès

Le contrôle d’accès limite l’accès à l’information et aux moyens de traitement de l’information, maîtrise l’accès utilisateur par le biais d’autorisations et empêche les accès non autorisés aux systèmes, aux applications et aux services d’information. Les utilisateurs sont responsables de la protection de leurs informations d’authentification.

-

Cryptographie

La cryptographie permet de protéger la confidentialité, l’authenticité et/ou l’intégrité de l’information mais il faut obtenir la garantie de son utilisation correcte et efficace.

-

Sécurité physique et environnementale

La sécurité physique et environnementale prévient tout accès physique non autorisé, tout dommage ou intrusion portant sur l’information et les moyens de traitement de l’information de l’organisation. Elle vise à empêcher la perte, l’endommagement, le vol ou la compromission des actifs et l’interruption des activités de l’organisation.

-

Sécurité liée à l'exploitation

La sécurité de l’exploitation permet de s’assurer que l’information et les moyens de traitement de l’information sont protégés contre les logiciels malveillants. Elle garantit l’intégrité des systèmes en exploitation et empêche toute exploitation des vulnérabilités techniques.

-

Sécurité des communications

La sécurité des communications protège l’information qui transite via les réseaux et à travers les infrastructures informatiques utilisées pour assurer cette sécurité. Elle maintient la sécurité de l’information circulant à l’intérieur et à l’extérieur de l’organisation.

-

Acquisition, développement et maintenance des systèmes d’information

Exigences de sécurité applicables aux systèmes d’information

Sécurité des processus de développement et d’assistance technique

Données de test -

Relations avec les fournisseurs

La sécurité liée aux relations avec les fournisseurs vise à garantir la protection des actifs de l’organisation accessibles aux fournisseurs. Elle assure également le maintien du niveau convenu de sécurité de l’information et de prestation de services, conformément aux accords conclus avec les fournisseurs.

-

Gestion des incidents liés à la sécurité

La gestion des incidents de sécurité de l’information doit s’appuyer sur une méthode cohérente et efficace, incluant la communication des événements et des failles de sécurité.

-

Gestion de la continuité de l’activité

La continuité de la sécurité de l’information doit faire partie intégrante des systèmes de gestion de la continuité de l’activité. Elle vise à garantir la disponibilité des moyens informatiques.

-

Conformité

La conformité a pour but d’éviter toute violation des exigences et obligations légales, statutaires, réglementaires ou contractuelles relatives à la sécurité de l’information. Elle doit garantir une sécurité mise en œuvre et appliquée conformément aux politiques et procédures organisationnelles.

-

Section

Empty section. Edit page to add content here.